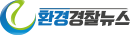

삼성 폰은 퀄컴칩이 장착된 모바일에 EDL 모드가 아닌, odin이라는 애플리케이션이 작동되기 때문에 모든 프로그램을 엑세스하고 있어 다운로드 모드 상태에서 보안 부팅없이 전체 디스크를 우회할 수 있다. 보안부팅이 활성화 된 경우 암호공격이 가능하다.

안드로이드의 부트로더 잠금은 서명한 코드 이외에 다른 코드의 로드 및 실행을 방지하고 있지만, 삼성 자체에서 개발하고 서명 한이 엔지니어링 부팅 이미지 (G891A_7.0_ENG_ROOT.tar)는 장치 저장소에 대한 완전하고 제한없는 엑세스를 허용하고 있다.

더 나쁜 것은 삼성이 서명한 이 부팅 이미지가 부팅 시, 암호화 된 데이터 파티션을 해독할 수 있도록 암호화 키가 저장된 하드웨어 TEE( (Trusted Execution Environment)에 의해 신뢰된다는 것이다. 이것은 모바일 장치의 물리적 이미징에 의한 보안 취약 문제를 지적한다.

특히 삼성폰은 odin이라는 자체프로그래밍 프로토콜을 사용하고 있어 사용자의 암호화된 콘텐츠를 읽고 데이터를 쓸 수 있다는 점이 지적되고 있다. 유에스비를 휴대전화와 연결해서 데이터를 읽을 수도 있다. 장지 저장소에 대한 완전하고 제한없는 엑세스를 허용하는 기술이다.

2014년에 유출된 오딘은 부트 로더를 해독할 수 있다는 문제가 꾸준히 지적돼왔다.

이에 각국의 보안 전문가들은 삼성이 의도적으로 만든 부팅이미지(코어칩)가 해커들이 사용자와 상호작용 없이도 휴대전화를 완전하게 액세스한다고 지적하고 있다. 사용자가 인식하지 못한 상태에서 클릭 몇번 만으로 부트로더를 우회적으로 암호해독 가능한 것도 보안칩 문제에서 발단됐다.

따라서 삼성이 보안에 전념하고 있는가라는 의문점은 지난해부터 해외 엔지니어들 사이에서 꾸준히 제기돼왔다.

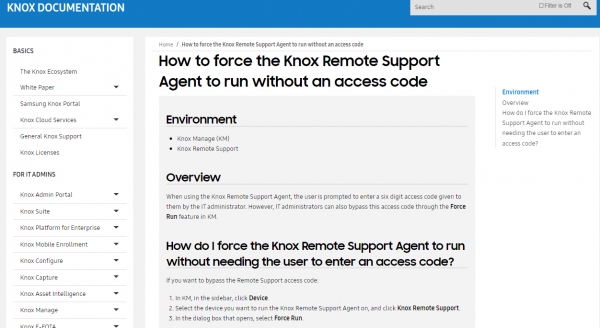

더욱 심각한 것은 삼성페이 역시 녹스의 보안 접근 프로그램을 사용하고 있어 마스터 카드를 이용한 금융범죄로까지 이용될 수 있단 사실이다.

국제 해커조직 '랩서스' 삼성전자 보안장치 녹스 어떻게 접근 가능했나?

삼성 어카운트 계정에 접근할 수 있는 관리자창인 오딘의 프로토콜은 삼성 모바일 폰 애플리케이션 보안장치인 녹스(MDM)에도 적용되기 때문에 해커들이 사용자가 인식하지 못한 상태에서 보다 더 쉽게 접근가능하고 사용자 폰을 완전히 엑세스 할 수 있다는 문제가 지적된다. 삼성클라우드 해킹 이슈 문제도 이같은 기술 문제에서 발단됐다 할 수 있다.

지난 해 문제가 제기된 제로클릭 해킹 이슈는 2014년에 유출된 ODIN이라는 복구 프로그램을 통해 다른 사용자의 전화번호만 알아도 삼성어카운트 계정을 알아내 엑세스 제어를 할 수 있어 MMS를 보내는 해킹공격이다

해커가 사용자의 위치와 문자, 접근할 수 있는 범위가 광대하다는 것을 증명했다.

이 문제를 처음 공식화한 건 지난 해 구글 프로젝트 제로팀의 보안 전무가인 마테우스 주르직(Mateusz Jurczyk)이다. 마테우스 주르직은 핸드폰이 켜져만 있어도 원격제어 가능하다는 걸 유튜브 영상으로 시연했다. 삼성폰 칩 장치의 잠긴 부트로더를 해제하고 장치와 데이터를 완전히 제어하는 삼성이 서명한 부팅 이미지가 유출돼서 이른바 '제로클릭' 해킹 사건이 대두됐다.

녹스의 해킹 위험성이 국제적 사건으로 전면 대두된 건 이때부터다.

문제가 된 삼성이 서명한 부팅 이미지는 2014년도에 삼성 공장에서 유출된 것으로 알려져 있다. 따라서 2014년도부터 2020년 사이 출시된 삼성 스마트폰은 유출된 부팅이미지에 의해 해킹에 안전하지 않다.

이 문제가 발견되고 삼성에서도 임시방편 삼아 2020년 5월 보안패치(SVE-2020-16747)를 발표하고 패치완료가 끝났다고 송공식발표했지만, 대부분의 삼성 폰 사용자들은 이 5월 패치가 깔려있지 않다.

패치는 기종별로 해야하는데 보안소프트웨어 버전에 smr-may 2020 릴리즈라고 뜨거나 SVE-2020-16747이라고 떠야한다. 그러나 삼성 폰 사용자인 본지 기자 본은 아직도 패치가 안 된 상태다.

이 문제를 먼저 발견한 건 포브스 기자였다. 포브스 역시 삼성이 발표한 2020년 5월 보안 패치 발표에 대해 “삼성 보안 패치, 받은 적 없다”라고 반박 기사를 내었다. 그러나 국내에서는 이러한 상황을 무시한 결과 그 이름하여 유명한 텔레그램 'N번방 사건'이 사회적으로 조명됐다.

N번방 사건의 용의자들의 나이가 하나같이 미성년자이거나 20대 초반인 점도 이와 무관하지 않다. 코딩 기술 이해도가 높은 연령대가 삼성폰 부팅 시 접근가능한 암호해독기 오딘 패치를 깔고 해킹이 가능하다는 논란을 낳는다.

삼성폰 보안 취약 완전한 해결까지 걸리는 시간은?

최근 국제해커 조직 '랩서스(LAPSUS$)'는 삼성전자의 녹스에 접근 가능 부트로더 해독기 오딘의 소스코드를 비웃으며 다양한 기밀 정보를 탈취했다고 공식발표하며 삼성을 협박까지 하고 나선 상황이다.

그러나 이 문제는 이미 예고된 일이었다. 지난해 8월 체크포인트 연구진은 퀄컴 DSP칩에서 약 400개의 보안문제가 발견됐다고 공식화하고 나섰다. 야니브 발마스 체크포인트 사이버연구 책임자는 “퀄컴이 이 이슈를 해결하긴 했지만 끝은 아니다. 이러한 보안 위험에 노출된 휴대전화는 수 억대다. 여러분은 염탐당할 수 있고, 모든 데이터를 잃어버릴 수 있다”고 경고했다.

이어 “완전한 해결까지는 몇 개월에서 심지어 몇 년이 걸릴 것으로 보인다. 만일 앞으로 이런 취약점이 발견돼 악의적인 사람들이 이용한다면, 오랜 기간 수백만명의 휴대전화 사용자들은 스스로를 보호할 방법이 거의 없을 것”이라며 “제조 중이거나 시판되고 있는 전체 휴대전화 라인에 패치를 통합하는 일은 이제 구글, 삼성, 샤오미 등 벤더사에 달려있다. 이들이 모든 휴대전화 전체에 대해 패치를 통합하는데 시간이 걸릴 것으로 본다”고 말했다.

그러나 삼성전자와 국가정보원은 이같은 개조된 퀄컴칩 보안취약 문제에 대해서 지난해부터 꾸준히 제기돼왔지만, “보안 문제를 해결했다”할 뿐 기술적인 구체적 해결 방법에 대한 질문에는 코멘트하지 않는다.

환경경찰뉴스 조희경 기자